- Хостинг

- Услуги

- Помощь

- Акции

Помощь

Как подключить DDoS-защиту на 7 уровне, если у вас уже есть защита на 2-4

Теперь на сервере с защищённым каналом вы можете самостоятельно подключить защиту доменов от атак на 7-м уровне OSI. Это бесплатно и несложно.

Вы можете защитить любое количество доменов. Цена за услугу DDoS-защиты от этого не изменится: 250 руб/мес за канал 1 Мбит/сек, превышение — 250 руб/мес за каждый 1 Мбит.

1. Перейдите в Личный кабинет, раздел Виртуальные серверы, выделите VDS и нажмите кнопку DDoS L7

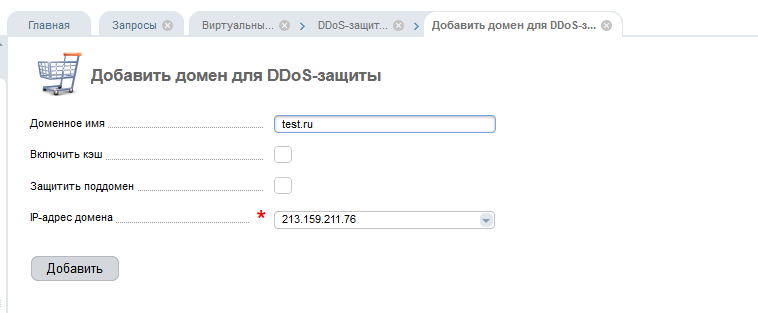

2. Добавьте домен для защиты (в верхнем меню).

- в строке

Доменное имяукажите защищаемый домен; - включите (по желанию) кэш, чтобы во время DDoS-атаки снизить нагрузку на сайт;

- укажите, нужна ли защита поддомена;

- IP-адрес вашего сервера, где размещён защищаемый домен, будет предложен автоматически.

3. Если ваш домен имеет защищённое соединение, можете добавить к нему сертификат. Для этого выделите строку с защищаемым доменом и воспользуйтесь кнопкой Сертификат в верхнем меню панели.

Укажите тип сертификата:

- Let's Encrypt — бесплатный SSl-сертификат, который будет настроен без вашего участия.

- Платный SSL-сертификат — добавьте файлы и цепочку SSL, а также приватный ключ.

4. На стороне веб-сервера apache и nginx необходимо внести дополнительные настройки для верного определения IP адреса посетителя.

Если вы используете веб-сервер nginx, необходимо чтобы он был скомпилирован с опцией --with-http_realip_module (по умолчанию поддержка уже есть во всех популярных дистрибутивах).

В секцию http в nginx.conf необходимо добавить опции конфигурации:

set_real_ip_from 186.2.160.0/24;

set_real_ip_from 186.2.164.0/24;

set_real_ip_from 186.2.167.0/24;

set_real_ip_from 186.2.168.0/24;

set_real_ip_from 45.10.241.0/24;

set_real_ip_from 45.10.240.0/24;

set_real_ip_from 45.10.242.0/24;

set_real_ip_from 77.220.207.0/24;

set_real_ip_from 185.178.209.197/32;

set_real_ip_from 185.178.210.0/24;

set_real_ip_from 190.115.30.44/32;

real_ip_header X-Real-IP;

Если используете веб-сервер apache 2.4 (и при этом не установлен nginx), то в нём должна быть включена поддержка модуля remote_ip (по умолчанию включена во всех популярных дистрибутивах). Ниже будет рассмотрен пример для ОС Debian/Ubuntu, где конфигурационные файлы apache находятся в каталоге /etc/apache2/, в случае Centos и других RedHat-based ОС каталог с конфигурациями и имя службы меняется на httpd, то есть /etc/httpd/.

Сначала необходимо деактивировать mod_rpaf:

a2dismod rpaf

Затем активировать mod_remoteip:

a2enmod mod_remoteip

И перезагрузить apache.

После этого в файл конфигурации /etc/apache2/conf-available/remoteip.conf нужно добавить следующие опции:

<IfModule remoteip_module> RemoteIPHeader X-Forwarded-For RemoteIPTrustedProxy 77.220.207.0/24 45.10.240.0/24 45.10.241.0/24 45.10.242.0/24 186.2.160.0/24 186.2.164.0/24 186.2.167.0/24 186.2.168.0/24</IfModule>

И снова перезагрузить apache.

5. Чтобы повысить уровень защиты сервера, рекомендуем настроить фаерволл — он закроет доступ к портам веб-сервера для всех адресов, кроме защищённой сети.

После подключения DDoS-канала к серверу добавьте правила в фаервол. Для этого откройте доступ к серверу по 80 и 443 портам только подсетям DDoS-Guard:

77.220.207.0/24

45.10.240.0/24

45.10.241.0/24

45.10.242.0/24

186.2.160.0/24

186.2.164.0/24

186.2.167.0/24

186.2.168.0/24

185.178.209.197/32

185.178.210.0/24

190.115.30.44/32

Правила для утилиты iptables:

iptables -I INPUT -s 77.220.207.0/24 -p tcp --dport 80 -j ACCEPT

iptables -I INPUT -s 77.220.207.0/24 -p tcp --dport 443 -j ACCEPT

iptables -I INPUT -s 45.10.240.0/24 -p tcp --dport 80 -j ACCEPT

iptables -I INPUT -s 45.10.240.0/24 -p tcp --dport 443 -j ACCEPT

iptables -I INPUT -s 45.10.241.0/24 -p tcp --dport 80 -j ACCEPT

iptables -I INPUT -s 45.10.241.0/24 -p tcp --dport 443 -j ACCEPT

iptables -I INPUT -s 45.10.242.0/24 -p tcp --dport 80 -j ACCEPT

iptables -I INPUT -s 45.10.242.0/24 -p tcp --dport 443 -j ACCEPT

iptables -I INPUT -s 186.2.160.0/24 -p tcp --dport 80 -j ACCEPT

iptables -I INPUT -s 186.2.160.0/24 -p tcp --dport 443 -j ACCEPT

iptables -I INPUT -s 186.2.164.0/24 -p tcp --dport 80 -j ACCEPT

iptables -I INPUT -s 186.2.164.0/24 -p tcp --dport 443 -j ACCEPT

iptables -I INPUT -s 186.2.167.0/24 -p tcp --dport 80 -j ACCEPT

iptables -I INPUT -s 186.2.167.0/24 -p tcp --dport 443 -j ACCEPT

iptables -I INPUT -s 186.2.168.0/24 -p tcp --dport 80 -j ACCEPT

iptables -I INPUT -s 186.2.168.0/24 -p tcp --dport 443 -j ACCEPT

iptables -I INPUT -s 185.178.209.197 -p tcp --dport 80 -j ACCEPT

iptables -I INPUT -s 185.178.209.197 -p tcp --dport 443 -j ACCEPT

iptables -I INPUT -s 185.178.210.0/24 -p tcp --dport 80 -j ACCEPT

iptables -I INPUT -s 185.178.210.0/24 -p tcp --dport 443 -j ACCEPT

iptables -I INPUT -s 190.115.30.44 -p tcp --dport 80 -j ACCEPT

iptables -I INPUT -s 190.115.30.44 -p tcp --dport 443 -j ACCEPT

iptables -A INPUT -p tcp --dport 80 -j DROP

iptables -A INPUT -p tcp --dport 443 -j DROPОбратите внимание, что это необязательные дополнительные меры. Мы не можем гарантировать, что внесение данных правил не повлияет на работу ваших проектов.

Если вы не знаете, как внести эти настройки самостоятельно — обратитесь в нашу поддержку.